Wie konnten Behörden die Bitfinex Hacker finden?

2016 erlangte eine unbekannte Person Zugriff auf fast 120.000 Bitcoin der Börse Bitfinex. Es war weder der erste, noch der letzte Hack im Krypto-Raum.

In diesem Fall gab es allerdings schon frühzeitig einige Besonderheiten.

Am 8. Februar schnappten US-Behörden die Täter. Doch wie konnten die Behörden die Bitfinex-Hacker finden? Außerdem lassen sich einige Schlüsse für Bitcoin und Monero ziehen.

Krypto-Hacker werden gestellt – ein Sonderfall

Es ist nicht üblich, dass Behörden Hacker stellen können, die Kryptowährungen ergattern. Zwar ist das für die Opfer ärgerlich, doch andererseits belegen die fehlenden Möglichkeiten die Stärken der Kryptowährungen.

Nur derjenige, der die privaten Schlüssel zu den Coins besitzt, hat die Verfügungsgewalt über die Kryptos. Keine Blockchain-Wallet lässt sich einfach so einfrieren, wie man es von Bankkonten kennt.

In seltenen Fällen ist dieser Grundsatz entweder nur partiell richtig oder komplett falsch. Beim zentralisierten Stablecoin USDT gilt die Regel nur partiell.

Auch die Firma, welche für die Herausgabe der Währung zuständig ist – Tether – kann Einfluss auf Token nehmen, die über die Ethereum- oder Tron-Blockchain laufen und sie so einfrieren.

Der Besitzer hat dann keinen Zugriff mehr auf das Geld. Welch mächtiges Instrument der Selbstbehauptung Kryptowährungen sind, lässt sich in einer Liste von DeFi Hacks sehen, die ChainSec über die Jahre zusammengestellt hat.

Die Liste allein zählt nach aktuellem Stand 83 Hacks. Meist entwenden die unbefugten Personen dabei Millionen.

Nur in vier Fällen wurden die Gelder wiederhergestellt. Allerdings nicht, indem die Behörden der Täter habhaft wurden, sondern indem die Täter selbst die Gelder zurückgaben.

Meist passiert das freiwillig. In solch einem Fall handelt es sich um einen White-Hat-Hacker, der kein fremdes Eigentum entwenden, sondern nur auf eine Lücke im Code aufmerksam machen will.

Bitfinex setzt Belohnung aus – wurden die Hacker verraten?

Eine andere Möglichkeit, die gestohlene Ware wiederzubekommen, ist die Möglichkeit, eine Belohnung auszusetzen, die der Hacker erhält, wenn er das Diebesgut freiwillig zurückgibt. Freilich bekommt er dabei nur einen Anteil des gestohlenen Wertes.

Auch in diesem Fall hat Bitfinex eine solche Belohnung ausgesetzt. Bitfinex versprach immerhin einen Anteil von 25 Prozent, was beinahe 30.000 Bitcoin entspricht.

Nie zuvor haben US-Behörden eine so große Summe an Geld beschlagnahmt wie durch dieses Ereignis – immerhin 3,6 Milliarden US-Dollar.

Die interessante, verrückte und skurrile Geschichte hinter dem Hack und den Tatverdächtigen ist so brisant, dass Netflix schon nach wenigen Tagen ankündigte, einen Film darüber drehen zu wollen.

Eine Kontaktperson, welche zwischen Bitfinex und den Hackern vermittelt hätte, konnte obendrein fünf Prozent der Beute abstauben.

Da das Diebesgut mittlerweile einen Wert von 4,5 Milliarden US-Dollar hat, könnte ein Vermittler also fast 225 Millionen US-Dollar einsacken.

Ob es diese Kontaktperson gegeben hat oder nicht, ist anhand der Informationen der US-amerikanischen Justizbehörde nicht eindeutig erkennbar. Das Department of Justice (DOJ) wies darauf hin, dass es von privater Stelle Informationen bekam.

Durch die von Bitfinex ausgesetzte Belohnung sei zu beachten, dass private Informanten in diesem Zusammenhang ein finanzielles Interesse haben könnten und wegen ihrer Kooperation möglicherweise von Bitfinex vergütet werden. Konkrete Informationen dazu gibt es bislang nicht.

Wie genau bekamen die Hacker Zugriff auf Bitfinex?

Wichtig zu erwähnen ist, dass es aktuell zwei dringend tatverdächtige Personen gibt. Beide erwarten zurzeit lediglich eine Anklage wegen des Verdachts auf Geldwäsche, nicht wegen des Angriffs auf Bitfinex selbst.

Es handelt sich einerseits um den Webentwickler Ilya Lichtenstein, der im Internet auch unter seinem Spitznamen „Dutch“ bekannt ist.

Lichtenstein hat durch seine Arbeit als Entwickler die nötigen Kenntnisse, um einen solchen Hack zu vollbringen. Sehr viele Informationen zu ihm gibt es nicht. Lichtenstein legte offenbar nicht viel Wert auf ein Bild in der Öffentlichkeit.

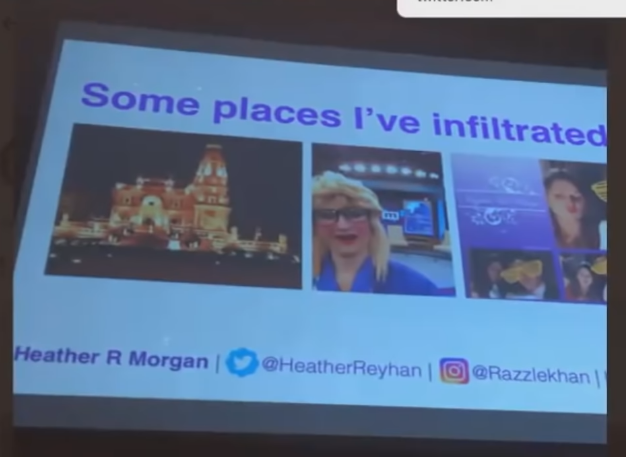

Seine Frau, und damit die zweite Tatverdächtige, ist die Autorin Heather Reyhan Morgan, die durch ein breites Spektrum an öffentlichen Aktivitäten auf vielen verschiedenen Plattformen vertreten ist.

Als Strippenzieher lässt sich Lichtenstein vermuten. Er besitzt zwar das Können, geriet aber wegen einiger schwerwiegender Fehler im Umgang mit dem gestohlenen Geld und seiner Privatsphäre über die letzten Tage seit Bekanntwerden der Festnahme unter starke Kritik.

I don’t believe it honestly. She’s the fall person for someone else and is being paid to take the fall.

— PAMP KETCHUM (@PampKetchum) February 8, 2022

Ein Twitter-Nutzer hält die Geschichte für unglaubwürdig. Viele solche Äußerungen finden sich im Internet. Sie vermuten andere Täter.

Viele Kommentatoren fragten sich, ob die beiden wirklich zu solch einem Coup in der Lage waren.

Neben Lichtenstein, der vielleicht eine Schwachstelle im Code von Bitfinex fand, könnte Morgan tatsächlich auch eine Rolle bei der Entwendung der Bitcoin gespielt haben.

Denn neben einem Hackerangriff besteht auch die Möglichkeit für Social Engineering.

In diesem Fall wird nicht die Schwäche eines Codes ausgenutzt, sondern die Leichtgläubigkeit oder das Unwissen einer oder mehrerer Personen, die legitimen Zugriff auf die Gelder haben.

Heather kannte sich mit der Thematik offenbar gut aus. Sie gab Vorträge und schrieb Texte, um ihr Wissen zu teilen. Gerne machte sie auch eigene Experimente, und erforschte so neue Methoden.

Protect your company and clients from cyber crimes. BitGo's Chief Compliance Officer, Matt Parrella, discusses strategies with @HeatherReyhan. Experts Share Tips To Protect Your Business From Cybercriminals via @forbes https://t.co/MaNzge6vKq

— BitGo (@BitGo) June 18, 2020

In Kooperation mit BitGo gab Morgan im Januar 2020 Tipps, wie es Unternehmen gelingen könne, Hackerangriffe abzuwehren.

Der Angriff auf Bitfinex war selbst kein Gegenstand der Ermittlungen. Nähere Informationen liegen dazu nicht vor.

Da die Tatverdächtigen geschnappt sind, könnten bald neue Informationen auftauchen.

Wie gerieten Ilya Lichtenstein und Heather Morgan ins Visier der Ermittler?

Genaue Informationen gab das DOJ allerdings zur Verfolgung der gestohlenen Gelder bekannt. Sofern die Darstellungen der Wahrheit entsprechen, lassen sich dadurch auch einige Erkenntnisse gewinnen.

Die zuvor in einer Pressemitteilung über die verhafteten Tatverdächtigen geäußerten Informationen warfen manche Fragen auf.

Sie berichteten von ausgiebigen Maßnahmen der Geldwäsche, der Verwendung von „virtuellen Währungen mit erweiterter Privatsphäre“ (AECs) und der Verwendung von Geschäftskonten zur Legitimierung großer Summen.

Vor allem die versuchte Geldwäsche und AECs sind für Krypto-Enthusiasten interessante Punkte. Was genau meint das DOJ, wenn es von Geldwäsche schreibt und wie sind AECs involviert?

AEC ist ein behördlicher Ausdruck für das, was man in der Krypto-Szene weithin als Privacy Coins kennt. Konkret werden hierbei Monero (XMR) und Dash angesprochen, wobei Dash wohl nur eine nebensächliche Rolle spielt.

Die Schilderung des DOJ legte nahe, dass Monero und Dash ihre Rolle als Privacy Coins nicht erfüllen konnten.

Die Frage kommt auf, ob die US-Behörden Moneros Sicherheitsvorkehrungen vielleicht sogar geknackt haben.

Der Bitfinex Hack: Schritt eins – der AlphaBay Tumbler

Ilya Lichtenstein ist der Hauptverdächtige in diesem Kriminalfall.

Da Lichtenstein laut Angaben des DOJ die privaten Schlüssel von über 94.000 Bitcoin in einem Cloudspeicher hinterlegte, der unter seinem eigenen Namen registriert war, ist davon auszugehen, dass er diese Summe selbst von Bitfinex entwendete und somit die Schuld am Vorfall trägt.

Wie alle Informationen sind natürlich auch die des DOJ kritisch zu hinterfragen. Obwohl Lichtenstein weder eine Tat nachgewiesen wurde, noch ein rechtskräftiges Urteil besteht, werde ich ihn in den nachfolgenden Schilderungen als Hacker betiteln.

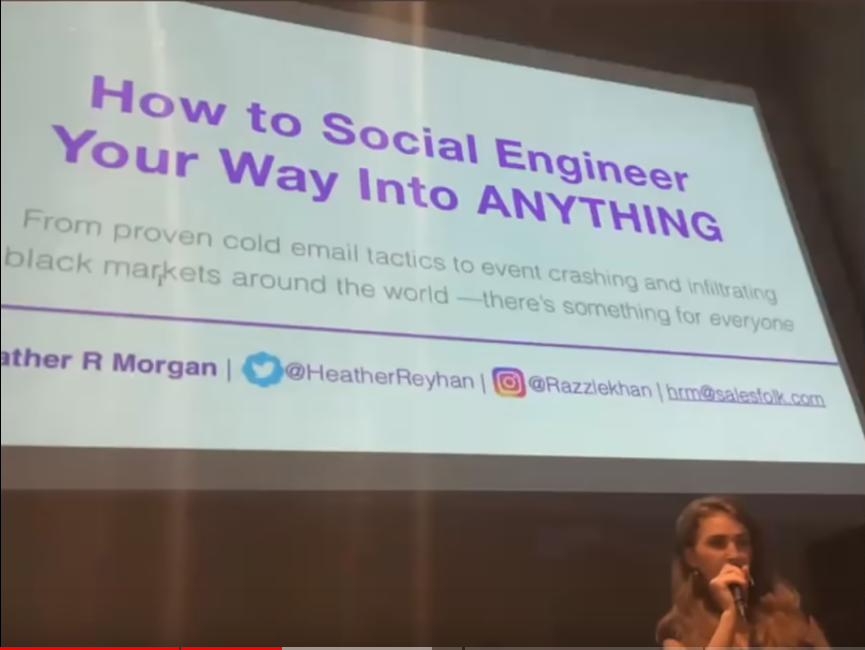

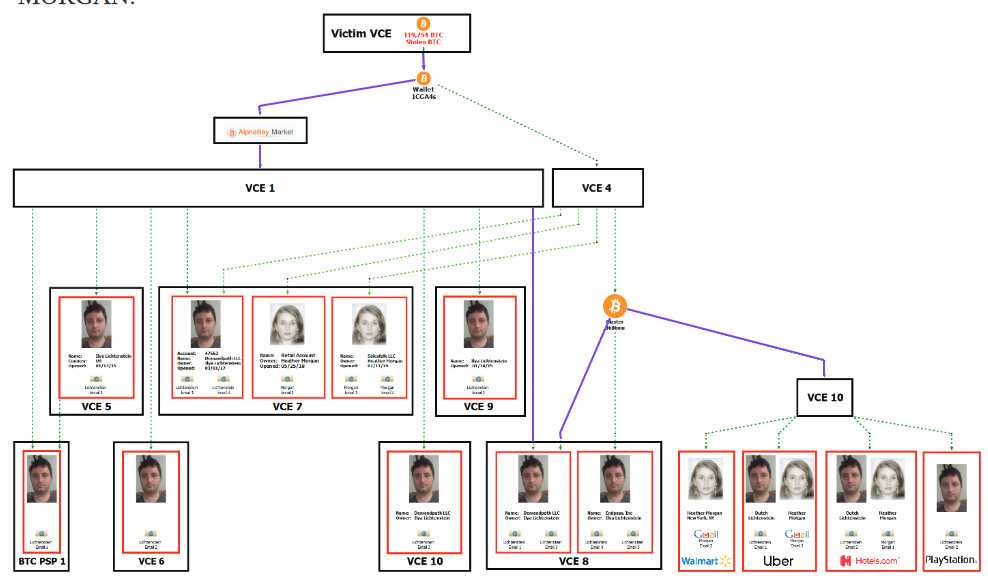

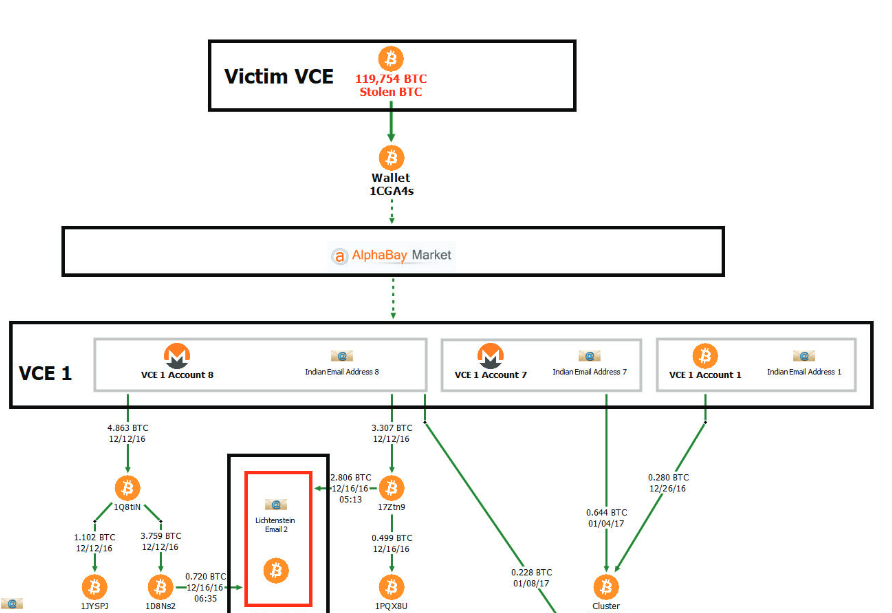

Zusammen mit der schriftlichen Darstellung eines Großteils dessen, was sich nach dem Bitfinex Hack von 2016 abspielte, veröffentlichte das DOJ auch einige Bilder, welche die Routen der gestohlenen Bitcoin darstellen.

Die als „VCE“ bezeichneten Stationen sind Krypto-Börsen. VCE steht dabei für Virtual Currency Exchange.

Die obige Grafik zeigt die Bewegungen des gestohlenen Geldes ausgehend von Bitfinex, das hier als „Victim VCE“ dargestellt ist.

Von dort aus gelangte es in eine Wallet, die der Hacker selbst kontrollierte, und sendete die Bitcoin nun an den AlphaBay Market.

Der AlphaBay Market war zur damaligen Zeit (im Jahr 2017) der größte aktive Darknet Market.

Genau wie der sehr bekannte Markt namens Silk Road nutzte er den Bitcoin. Die Regularien haben sich seit der Silk Road stark verändert und KYC wurde allgegenwärtig.

Insbesondere durch KYC könnten Nutzer AlphaBays zu leicht identifiziert werden. Also bauten die Organisatoren einen Bitcoin Tumbler oder Bitcoin Mixer.

Zur damaligen Zeit wurde vermutet, dass der Hacker dort Käufe mit seinen Bitcoin vornimmt, darunter Dienstleistungen zum Tausch von Kryptowährungen zu Bargeld.

Kann ein Bitcoin Tumbler wirklich Spuren verwischen?

Solche Einkäufe nahm er entweder gar nicht vor oder nur in minderem Ausmaß. Stattdessen wollte er so einen Zugang zum Tumbler erreichen. Lichtenstein hatte die Hoffnung, dass diese Maßnahme seine Spuren verwischen würde.

Ein bekannter, quelloffener Tumbler trägt den Namen TumbleBit. In der Beschreibung finden sich vielversprechende Worte.

Niemand, nicht mal der Tumbler selbst kann sagen, wer wen bezahlt hat.

Am Ende ist fraglich, ob diese Behauptung realistisch ist. Die Verwendung von TumbleBit durch Lichtenstein ist nicht bekannt. Gesichert ist, dass er eine ähnliche Funktion auf AlphaBay gebrauchte.

Hinzu kam, dass Behörden AlphaBay im Juli 2017 zerschlugen und so an eine große Menge an Informationen gelangten.

Es besteht der Verdacht, dass sich dabei auch Spuren zu Lichtenstein manifestierten. 2021 ging AlphaBay mit einer neuen Version wieder online.

Schritt zwei – Bitcoin Mixing auf JoinMarket und Wasabi Wallet

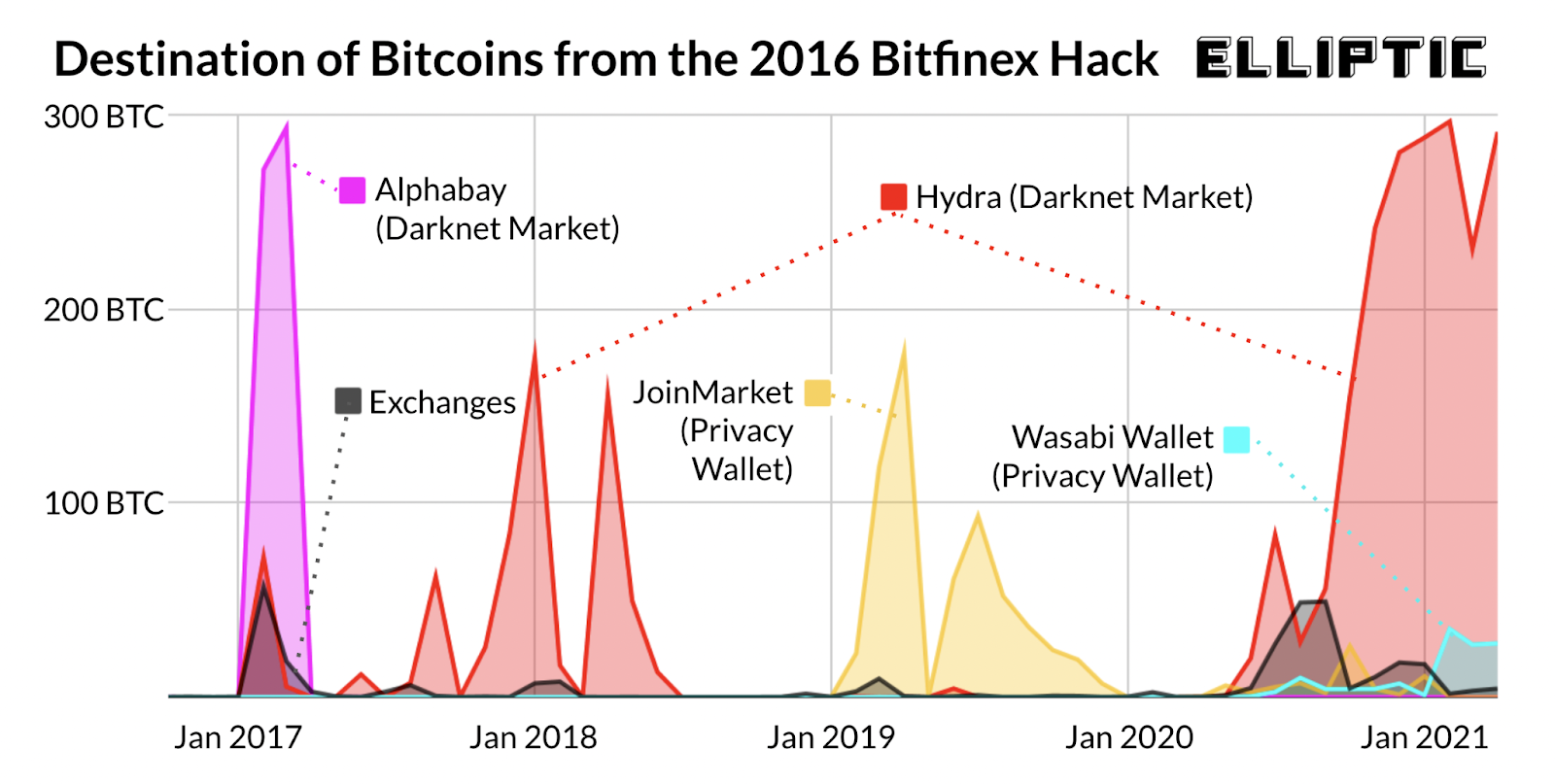

Das allein reichte Lichtenstein aber offenbar noch nicht. Er wollte auf Nummer sicher gehen. Dazu sendete er seine Bitcoin aus dem AlphaBay Tumbler in die Bitcoin Privacy Wallets JoinMarket und Wasabi Wallet.

Diese beiden Wallets verwenden das Prinzip CoinJoin, das ebenfalls vorsieht, Spuren zu verwischen. Zwischendurch baute Lichtenstein ein ganzes Netz aus verschiedenen Wallets und einer Vielzahl an Zwischentransaktionen auf.

Insgesamt kamen viele Tausend Transaktionen zustande, die das endgültige Ziel der Bitcoin letztlich unsichtbar machen sollte.

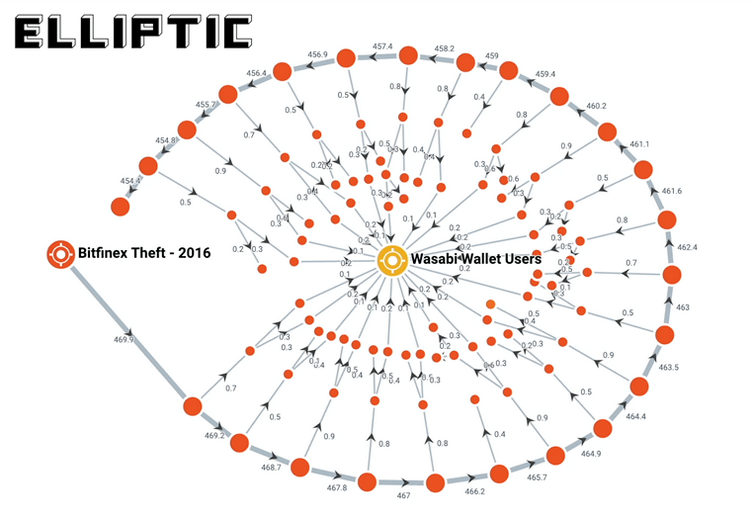

Für das menschliche Auge war es das wahrscheinlich auch. Künstliche Intelligenz, welche die Blockchain analysiert, wird von Firmen wie Chainalysis oder Elliptic verwendet. Elliptic hatte maßgeblichen Anteil an der Verfolgung der Bitfinex-Bitcoin.

Neben AlphaBay griff Lichtenstein auch auf Hydra zurück. Hydra ist ebenfalls ein Darknet Market. Die Transaktionen zu Hydra verfolgten den gleichen Zweck wie die zu AlphaBay.

Schritt drei – Peel Chain

Der Hacker griff auf die Technik der Peel Chain zurück. Peel Chain steht für eine Kette an Transaktionen.

Der Nutzer sendet einen Betrag, also von einer Wallet zur nächsten, und erreicht dabei eine möglichst große Zahl an Transaktionen.

Auf diesem Weg zweigt er einen kleinen Teil des Gesamtbetrages ab und schickt diesen in andere Wallets.

Elliptic sichtete das Vorhaben des Hackers und erkannte die endgültige Destination der Bitcoin.

Am Ende befand sich ein Großteil der Ausgangsmenge wieder in nur einer bestimmten Wallet, so berichtet Elliptic ihre Analyse.

Schritt vier – Bitfinex-Hacker nutzt zentralisierte Exchanges

Nach all diesen Maßnahmen hat Lichtenstein erste Transaktionen auf Krypto-Börsen geschickt. In diesem Fall handelt es sich um zentralisierte Handelsplattformen.

Das ist deshalb erwähnenswert, da zentralisierte Börsen strenge Vorschriften beachten und schwarze Listen führen.

Auf diesen schwarzen Listen stehen Adressen, die automatisch vom Handel ausgeschlossen sind. Würde eine Adresse zur Einzahlung verwendet, blieben sämtliche Bitcoin als Diebesgut in Verwahrung.

Lichtensteins Geldwäsche funktionierte insofern, als dass keine Beschlagnahme seiner Bitcoin direkt nach der Einzahlung bekannt ist. Die Entscheidung für zentralisierte Börsen wurde ihm dennoch zum Verhängnis.

Wiederholt zahlte der Hacker sein Diebesgut auf Krypto-Börsen ein, ohne über ein identifiziertes Konto zu verfügen.

Da die Höhe der Aufladung auf den Börsen oft interne Maßnahmen zur Identifizierung auslöste, wurden viele seiner Konten gesperrt und die Gelder als mögliches Schwarzgeld beschlagnahmt.

Dem DOJ liegen mehrere E-Mails vor, in denen Lichtenstein die Legitimität dieser Gelder beteuert. Oft erwähnte er, er sei frühzeitiger Bitcoin-Miner gewesen und könne die erfragten Bankbelege zur Herkunft des Geldes daher gar nicht vorweisen.

Dass die Gelder mit dem Hack von Bitfinex in Verbindung stehen, ist bei mehreren der eingefrorenen Konten aufgefallen und so ließen sich 2019 bereits über 27 Bitcoin zurück zu Bitfinex transferieren.

An dieser Stelle hätte Lichtenstein auffallen müssen, dass seine Strategie zum Waschen der Bitcoin nicht gelang. Diese Erkenntnis erfolgte zumindest partiell, offensichtlich aber nicht vollständig und führte erst zwei Jahre später zum bösen Erwachen.

Schritt fünf – der Bitfinex Hacker verwendet Privacy Coins zum Chain Hopping

Daten des DOJ lassen nicht erkennen, wann genau Lichtenstein das erste Mal Bitcoin zu Privacy Coins umwandelte. Fakt ist, dass er Dash nutzte. So heißt es im Report:

Das Konto […] wechselte BTC zu Dash. Anschließend erhielten andere Konten Zahlungen in Dash.

Die Formulierung legt nahe, dass es den Behörden nicht gelang, die Bewegung der Dash zu verfolgen. Auch in diesem Fall verwendete er wieder zentralisierte Krypto-Börsen.

Da zentralisierte Börsen aber streng überwacht werden, fallen alle eingehenden und ausgehenden Zahlungen auf den Plattformen selbst auf.

Dass diese Konten überhaupt in Verbindung zu Lichtenstein stehen, konnten die Behörden erst über E-Mail-Adressen herausfinden, die Lichtenstein nachweislich selbst nutzte.

Dementsprechend lässt sich davon ausgehen, dass er Dash über PrivateSend transferierte. Weitere Konten dieser Börse speiste er mit Monero. Über die Herkunft der Monero verloren die Behörden kein Wort.

Von 2017 bis 2019 sendete er insgesamt über 20.000 XMR auf zwei verschiedene Konten derselben unbekannten Krypto-Börse.

Damit seine Konten nicht erneut eingefroren werden und er dadurch gleichzeitig große Geldbeträge verliert, erwarb Lichtenstein bereits identifizierte Konten.

Anschließend versuchten sowohl Lichtenstein als auch seine Frau, die durch den Chain Hop zu Monero gewaschenen Bitcoin auszuzahlen. Dabei traten sie entweder als Privatpersonen oder als Vertreter ihrer Firmen auf.

Diese Auszahlungen glückten nicht immer vollumfänglich. Da Lichtenstein und Morgan meist hohe Summen auszahlen wollten, kam es immer wieder zu Nachfragen durch die Krypto-Börsen.

Eine entscheidende Rolle spielt ein Bitcoin-Bündel. In der Grafik wird dieses Bündel als „Cluster“ bezeichnet.

Dort sammelte Lichtenstein gewaschene Bitcoin. Zusätzlich finanzierte er vielerlei Investitionen von dort – ohne dabei einen zusätzlichen Schritt zur Privatisierung vorzunehmen.

Welcher Fehler wurde Lichtenstein und Morgan zum Verhängnis?

Welche Spur die Ermittler genau verfolgten, lässt sich in deren Bericht nicht eindeutig erkennen. Offenbar bleiben sie diesen Hinweis absichtlich schuldig. Zwei Möglichkeiten zur Festnahme erscheinen hierbei besonders wahrscheinlich.

Cluster 36B6mu – ein ungewollter Blickfang?

Das Bitcoin-Bündel 36B6mu kombiniert ein unbekanntes Vermögen. Der Großteil der vom Hack erbeuteten Bitcoin lagerte auf der Adresse 1CGA4s.

Die dort befindlichen Bitcoin beschlagnahmten inzwischen die Behörden und lagerten sie sowie Beträge von bis zu 2.000 weiteren Adressen auf einer einzigen Wallet.

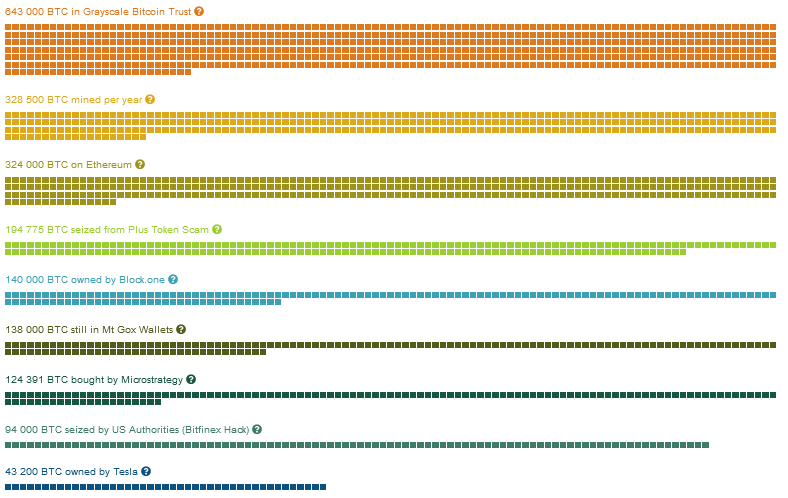

Wie groß ein Betrag von 94.000 Bitcoin wirklich ist, macht erst folgende Grafik ersichtlich. Die US-Behörden nehmen mit ihrer Adresse den fünften Platz der größten Bitcoin-Adressen ein.

Der Name dieses Bitcoin-Speichers lässt erahnen, dass es sich dabei nicht um eine einzige, sondern um mehrere Bitcoin-Adressen handelt. Der Name 36B6mu leitet sich von einer einzelnen dieser Adressen ab.

Nach Angaben des DOJ unterzog Lichtenstein knapp 25.000 Bitcoin der dargelegten Geldwäsche.

Ein ähnlicher Betrag liegt demnach im Cluster 36B6mu. Eventuell konnte künstliche Intelligenz eine Verbindung zwischen den verschiedenen Adressen des Bündels herstellen.

The 2016 Bitfinex hack BTC are some of the most tracked & blacklisted funds in the world. No exchange will process them. They can basically never be cashed out.

This isnt the first time that the whale has moved them during a market rally to cause panic and likely cash in a short https://t.co/kMFkydgwCo

— Adam Cochran (adamscochran.eth) (@adamscochran) April 14, 2021

Verschiedene Adressen transferieren Bitcoin an dieselbe Wallet. Alle Adressen sind als „Bitfinex Hack 2016″ gebrandmarkt.

Anschließend wäre das Cluster dann von Analysten hinterfragt worden. Wem gehören die Anlagen und wo kommt das Geld her?

Auffällig ist, dass der Bericht des DOJ final auf ein Ereignis mit dem Cluster hinausläuft. Konkret wird von einer ganz bestimmten Transaktion berichtet, die 0,057 BTC enthielt. Diese Zahlung richtete sich an einen Dienst, der Geschenkkarten gegen Kryptowährungen verkauft.

Den Erwerb der 500 US-Dollar Geschenkkarte für die US-amerikanische Supermarktkette Walmart verfolgten die Ermittler aufmerksam.

Er muss letztlich die entscheidenden Informationen übermittelt haben. Die Behörden ermittelten zuerst die IP-Adresse des Käufers.

Sie gehört einem VPN-Dienst, bei dem Lichtenstein ein Konto hatte. Das Konto war auf Lichtensteins Namen gemeldet. Zudem war seine persönliche E-Mail-Adresse hinterlegt.

Über einen Durchsuchungsbeschluss für Lichtensteins Cloudspeicher konnten die Behörden verschiedenste seiner privaten Daten finden, die Rückschlüsse auf seine Aktivitäten zuließen.

Darunter Zugangsdaten zu sämtlichen involvierten Online-Konten und die privaten Schlüssel zu über 94.000 Bitcoin.

Waren die Transaktionen des Bitfinex Hackers zu durchsichtig?

Im Text des zugrunde liegenden Berichts schreibt Ermittler Christopher Janczewski, dass Monero auch zur Aufladung der Konten der als „VCE 1“ betitelten Krypto-Börse diente. In einem späteren Bild ist hingegen der Ausgang von Bitcoin dargestellt.

Wäre das der Fall, liegt eine Verfolgung der weiteren Transaktionen zumindest nahe. Da dieser Ausgang in den verdächtigen Bitcoin Cluster einzahlte, entstünde an dieser Stelle eine Verbindung.

Von dort aus müsste nur noch die Identität des Besitzers geklärt werden. Durch den Erwerb der Geschenkkarte fand genau das statt.

Die mögliche Spur ist violett markiert. Über die Involvierung der bereits in VCE 8 identifizierten Person waren sich die Ermittler unter Umständen unsicher.

Verriet ein Bekannter die Bitfinex-Hacker?

Nicht ausschließen lässt sich die Involvierung einer Privatperson, die entweder durch eigene Aussagen des Paares von deren Machenschaften wusste, oder durch öffentliche Informationen auf den Fall aufmerksam wurde und Verdacht schöpfte.

Morgan war im Hinblick auf die Situation nicht besonders umsichtig.

All the government had to do was look on TikTok 🤦♂️ pic.twitter.com/UYrSayWZOq

— bill spacman (@BillSPACman) February 8, 2022

Fakt ist, dass es im Zuge der Ermittlungen private Informanten gab. Welche Aussagen diese tätigten, ist nicht bekannt. Ermittler Janczewski schreibt:

Die in dieser Erklärung enthaltenen Tatsachen und Informationen beruhen auf meinen persönlichen Kenntnissen und Beobachtungen oder wurden mir von Anderen bereitgestellt.

In der Fußnote führt er aus, was das bedeutet.

Diese Informationen enthalten Anteile aus einer privaten Quelle, welche die US-Regierung für vertrauenswürdig hält.

2019 waren in Israel die verdächtigen Brüder Eli und Assaf Gigi als Beschuldigte im Vorfall des Bitfinex-Hacks festgenommen worden.

Bis heute ist ihre Bedeutung in diesem Fall unklar. Bekannt ist, dass Eli Gigi zuvor als Informatiker für das israelische Militär arbeitete.

Zusammen erstellten die Brüder Webseiten, mit denen sie Clone Phishing Angriffe unternahmen.

Sie stellten die Seiten großer Krypto-Börsen nach und teilten diese mit ihren Opfern in der Hoffnung, dass jene Gelder einzahlen. Möglicherweise klonten sie auch Bitfinex und erzeugten daher Verwirrung.

Konnte die US-Regierung Monero entschlüsseln?

In sozialen Netzwerken gab es hitzige Diskussionen um die Zuverlässigkeit des Privacy Coins Monero. Bislang gilt Monero in dieser Kategorie als bahnbrechender Vorreiter.

Da Ilya Lichtenstein Monero offenbar vielfach gezielt einsetzte, nun aber doch in den Fängen der Justiz gelandet ist, stellten sich viele Nutzer die Frage nach dessen wahren Sinn.

Weil das DOJ dazu selbst keine Aussage traf, müssen wir uns die Frage stellen: Wie wahrscheinlich ist es, dass die US-Behörden Monero knacken konnten? Die Berichterstattung lässt zumindest eine tendenzielle Antwort zu.

Lichtenstein verwendete Monero spätestens 2017 erstmals im Zusammenhang mit dem Hack. Sein Ziel war es, zentralisierte Krypto-Börsen unerkannt zu erreichen und so die Gelder weiter zu transferieren. Das gelang ihm.

Wenige Schritte weiter verknüpfte er dieselben Gelder dann schon mit seinen Firmen und seiner persönlichen Identität, indem er sie an Börsen schickte, auf denen er vollständig identifiziert war – in transparenter Form über die Blockchain von Bitcoin.

Da Lichtenstein Monero lediglich als Intermediär verwendete, um seine Bitcoin zu privatisieren, statt Monero langfristig zu halten, hätte die US-Behörde nur einen entscheidenden Baustein knacken müssen, um sämtliche weitere Informationen zu erhalten.

Vermutlich gelang das nicht. Andernfalls wäre die Identität des Verdächtigen schon lange aufgefallen.

Ein wichtiger Knackpunkt spielte sich jedoch offenbar im Zusammenhang des Bitcoin Clusters ab. Das war die Stelle, an der die Behörden weitere Nachforschungen ansetzten und Lichtensteins Identität schließlich feststellen konnten.

Warum werden Krypto-Hacker so selten gefasst?

Nur die US-Behörden können sagen, welches Versäumnis Ilya Lichtenstein und seine Frau Heather Morgan in die Untersuchungshaft gebracht hat.

Ohne dass es zu der Thematik verlässliche Statistiken gibt, fallen ein paar Besonderheiten der Person Lichtenstein und ihres Umgangs mit Kryptowährungen auf.

Da bei zentralisierten Börsen immer die Gefahr der Zensur besteht, verwenden Hacker nach Möglichkeit dezentralisierte Krypto-Börsen oder Swapper. Eine Identifikation ist auf solchen Plattformen obendrein nicht nötig.

Lichtenstein erwarb einen VPN-Dienst mit seiner echten Identität und verband diesen zu seiner persönlichen E-Mail-Adresse, die bereits eine Verbindung zu seiner Person zieht.

Den gleichen Fehler beging er bei der Anmeldung des Dienstes, bei dem er und seine Frau unter seinem Klarnamen wiederholt Geschenkkarten mit Bitcoin erwarben.

Lichtenstein und Morgan können jeweils eine Höchststrafe von 25 Jahren Haft erwarten. Sie verfügen immer noch über mehr als 20.000 Bitcoin, welche die Behörden nicht beschlagnahmen konnten. Freilassung gegen Kaution ist ausgeschlossen. Ein Richter vermutet Fluchtgefahr.

BOOM! Chief Judge Howell of DDC Before 10 PM Stays Release In $3.6 Billion Crypto Laundering Case for Liechtenstein and Morgan, Ordered at 7 pm Mag Judge Freeman @SDNYLIVE Inner City Press story: https://t.co/EUPDCwN7Cl pic.twitter.com/Y3NnCMaY23

— Inner City Press (@innercitypress) February 9, 2022